文章详情页

shell脚本设置防止暴力破解ssh

浏览:85日期:2023-03-07 14:40:07

shell脚本设置访问控制,多次失败登录即封掉IP,防止暴力破解ssh

当发现某一台主机向服务器进行SSH远程管理,在10分钟内输错密码3次,使用firewalld进行响应, 禁止此IP再次连接,6个小时候后再次允许连接。

一、系统:Centos7.1 64位

二、方法:读取/var/log/secure,查找关键字 Failed

Jan 4 16:29:01 centos7 sshd[1718]: Failed password for root from 192.168.120.1 port 2171 ssh2Jan 4 16:29:02 centos7 sshd[1718]: pam_succeed_if(sshd:auth): requirement "uid >= 1000" not met by user "root"Jan 4 16:29:04 centos7 sshd[1718]: Failed password for root from 192.168.120.1 port 2171 ssh2Jan 4 16:29:06 centos7 sshd[1718]: error: Received disconnect from 192.168.120.1 port 2171:0: [preauth]Jan 4 16:45:53 centos7 sshd[1758]: Failed password for root from 192.168.120.134 port 40026 ssh2

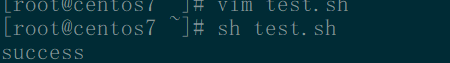

三.shell代码,创建test.sh

#!bin/bash#Intercept illegal IP addressesmonth=$(LANG=C date +"%b")day=$(LANG=C date +"%e")now=$(LANG=C date +"%T")ten=$(LANG=C date -d "10 minutes ago" +"%T")cat /var/log/secure |awk "$1==""$month"" && $2==""$day"" && $3>=""$ten"" && $3<=""$now"" { print}" |grep "Failed"|awk -F"from" "{ print $2}" |awk "{ print $1}"|sort |uniq -c > baduser.txt#Number of calculationstimes=`awk "{ print $1 }" baduser.txt`#banned IP addressseq=1for i in $timesdo ip=`sed -n ""$seq"p" baduser.txt |awk "{ print $2}"` if [ $i -ge 3 ] then firewall-cmd --add-rich-rule="rule family=ipv4 source address="$ip" port port=22 protocol=tcp reject" --timeout=6h fiseq=`expr $seq + 1`done四.将test.sh脚本放入cron计划任务,每60分钟执行一次。

# crontab -e*/60 * * * * sh /root/test.sh

五、测试

1、开一个终端窗口,一个ssh连上服务器,另一个用错误的密码连接服务器几次。

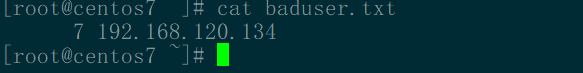

很快,服务器上黑名单baduser.txt文件里已经有记录了:

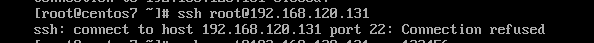

IP 已经被加入到服务器的baduser.txt文件中,无法连接服务器,被拒绝:

到此这篇关于shell脚本设置防止暴力破解ssh的文章就介绍到这了,更多相关shell脚本防暴力破解内容请搜索以前的文章或继续浏览下面的相关文章希望大家以后多多支持!

排行榜

网公网安备

网公网安备