Windows安全模式下的另类杀毒方法

基础知识

安全模式是Windows操作系统中的一种特殊模式,经常使用电脑的朋友肯定不会感到陌生,在安全模式下用户可以轻松地修复系统的一些错误,起到事半功倍的效果。安全模式的工作原理是在不加载第三方设备驱动程序的情况下启动电脑,使电脑运行在系统最小模式,这样用户就可以方便地检测与修复计算机系统的错误。

进入安全模式

只要在启动计算机时,在系统进入Windows启动画面前,按下F8键(或者在启动计算机时按住Ctrl键),就会出现操作系统多模式启动菜单,只需要选择“Safe Mode,就可以将计算机启动到安全模式。

删除顽固文件

我们在Windows下删除一些文件或清除资源回收站内容时,系统有时会提示「某某文件正在使用中,无法删除」的字样,不过这些文件并无使用中,此时可试着重新启动计算机并在启动时进入安全模式。进入安全模式后,Windows会自动释放这些文件的控制权,便可以将它们删除。

“安全模式还原

如果计算机不能正常启动,可以使用“安全模式或者其它启动选项来启动计算机,在电脑启动时按下F8键,在启动模式菜单中选择安全模式,然后按下面方法进行系统还原:

点击“开始→“所有程序→“附件→“系统工具 →“系统还原,打开系统还原向导,然后选择“恢复我的计算机到一个较早的时间选项,点击“下一步按钮,在日历上点击黑体字显示的日期选择系统还原点(图3),点击“下一步按钮即可进行系统还原。

查杀病毒

现在病毒一天比一天多,杀毒软件也天天更新。但是,在Windows下杀毒我们未免有些不放心,因为它们极有可能会交叉感染。而一些杀毒程序又无法在Dos下运行,这时候我们当然也可以把系统启动至安全模式,使Windows只加载最基本的驱动程序,这样杀起病毒来就更彻底、更干净了。

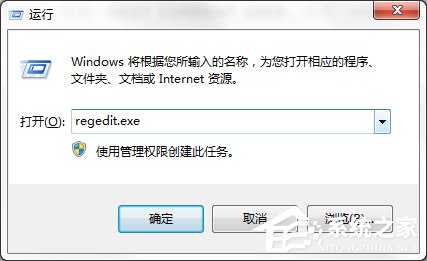

解除组策略锁定

其实Windows中组策略限制是通过加载注册表特定键值来实现的,而在安全模式下并不会加载这个限制。重启开机后按住F8键,在打开的多重启动菜单窗口,选择“带命令提示符的安全模式。进入桌面后,在启动的命令提示符下输入“C:/Windows/System32/XXX.exe(你启动的程序),启动控制台,再按照如上操作即可解除限制,最后重启正常登录系统即可解锁。

注:组策略的很多限制在安全模式下都无法生效,如果碰到无法解除的限制,不妨进入下寻找解决办法。

修复系统故障

如果Windows运行起来不太稳定或者无法正常启动,这时候先不要忙着重装系统,试着重新启动计算机并切换到安全模式启动,之后再重新启动计算机,系统是不是已经恢复正常了?如果是由于注册表有问题而引起的系统故障,此方法非常有效,因为Windows在安全模式下启动时可以自动修复注册表问题,在安全模式下启动Windows成功后,一般就可以在正常模式(Normal)下启动了。

恢复系统设置

如果用户是在安装了新的软件或者更改了某些设置后,导致系统无法正常启动,也需要进入安全模式下解决,如果是安装了新软件引起的,请在安全模式中卸载该软件,如果是更改了某些设置,比如显示分辨率设置超出显示器显示范围,导致了黑屏,那么进入安全模式后就可以改变回来,还有把带有密码的屏幕保护程序放在“启动菜单中,忘记密码后,导致无法正常操作该计算机,也可以进入安全模式更改。

揪出恶意的自启动程序或服务

如果电脑出现一些莫明其妙的错误,比如上不了网,按常规思路又查不出问题,可启动到带网络连接的安全模式下看看,如果在这里能上,则说明是某些自启动程序或服务影响了网络的正常连接。

检测不兼容的硬件

XP由于采用了数字签名式的驱动程序模式,对各种硬件的检测也比以往严格,所以一些设备可能在正常状态下不能驱动使用。例如一些早期的CABLE MODEM,如果你发现在正常模式下XP不能识别硬件,可以在启动的时候按F8,然后选进入安全模式,在安全模式里检测新硬件,就有可能正确地为CABLE MODEM加载驱动了。

卸载不正确的驱动程序

一般的驱动程序,如果不适用你的硬件,可以通过XP的驱动还原来卸载。但是显卡和硬盘IDE驱动,如果装错了,有可能一进入GUI界面就死机;一些主板的ULTRA DMA补丁也是如此,因为Windows是要随时读取内存与磁盘页面文件调整计算机状态的,所以硬盘驱动一有问题马上系统就崩溃。此时怎么办呢?

某些情况下,禁用管理员帐户可能造成维护上的困难。例如,在域环境中,当用于建立连接的安全信道由于某种原因失败时,如果没有其他的本地管理员帐户,则必须以安全模式重新启动计算机来修复致使连接状态中断的问题。

如果试图重新启用已禁用的管理员帐户,但当前的管理员密码不符合密码要求,则无法重新启用该帐户。这种情况下,该管理员组的可选成员必须通过“本地用户和组用户界面来设置该管理员帐户的密码。

新华网北京5月4日电 一个名为“线上游戏窃取者变种NBQ(Trojan.PSW.Win32.GameOL.nbq)”的病毒本周特别值得注意,它使用“木马下载器”进行传播。木马下载器会从网上下载该病毒的数十个变种,一起发作,可窃取多款流行网游的账号、密码、装备等,窃取游戏

密码后发送给黑客指定的网址,使线上游戏玩家的利益严重受损。因此,瑞星反病毒反木马一周播报(2008年5月5日至5月11日)将其列为本周关注病毒,警惕程度为★★★。

“线上游戏窃取者变种NBQ”病毒由木马下载器下载多个变种,病毒互相守护,难以彻底清除。病毒运行后会在System32路径下释放病毒文件ayTQQTQQ1011.exe和ayTQQTQQ1011.dll,改写注册表项,实现开机自启动。病毒会把动态库注入到Explorer.exe进程中并查找是否存在游戏进程,当找到游戏进程时,就会把自己注到游戏进程中,获取用户输入的账号密码,并发送到指定的网址。运行完毕之后,该病毒还会删除自身,逃避杀毒软件的查杀。

对此,专家建议用户:1、养成良好的上网习惯,不打开不良网站,不随意下载安装可疑插件。2、开启Windows安全中心、防火墙和自动更新,及时安装最新系统补丁,避免病毒通过系统漏洞入侵电脑。3、安装杀毒软件2008版升级到最新版本,定时杀毒并开启实时监控功能,防止病毒感染计算机。4、定时设置系统还原点和备份重要文件,并把网银、网游、QQ等重要软件加入到“账号保险柜”中,这样就可以防止病毒窃取自己的游戏账号、密码等私人资料。

目前,U盘病毒的情况非常严重,几乎所有带病毒的U盘,根目录里都有一个autorun.inf。右键菜单多了“自动播放、“Open、“Browser等项目。由于我们习惯用双击来打开磁盘,但现在我们双击,通常不是打开U盘,而是让autorun.inf里所设的程序自动播放。所以对于很多人来说相当麻烦。其实Autorun.inf被病毒利用一般有4种方式

OPEN=filename.exe自动运行。

但是对于很多XPSP2用户和Vista用户,Autorun已经变成了AutoPlay,不会自动运行它,会弹出窗口说要你干什么。

shellAutocommand=filename.exeshell=Auto

修改上下文菜单。把默认项改为病毒的启动项。但此时只要用户在图标上点击右键,马上发现破绽。聪明点的病毒会改默认项的名字,但如果你在非中文的系统下发现右键菜单里多出了乱码或者中文,你会认为是什么呢?

shellexecute=filename.exe

ShellExecute=....只要调用ShellExecuteA/W函数试图打开U盘根目录,病毒就会自动运行。这种是对付那些用Win+R输盘符开盘的人。

shellopen=打开(&O)shellopenCommand=filename.EXE; shellopenDefault=1; shellexplore=资源管理器(&X)

这种迷惑性较大,是新出现的一种形式。右键菜单一眼也看不出问题,但是在非中文的系统下,原形毕露。突然出现的乱码、中文当然难逃法眼。

面对这种危险,尤其是第四种,仅仅依靠Explorer本身,已经很难判断可移动磁盘是否已经中毒。而在这种情况下,一部分人也根据自己的经验,做出了“免疫工具。

免疫的办法,对可移动磁盘和硬盘

1.同名目录

目录在Windows下是一种特殊的文件,而两个同一目录下的文件不能同名。于是,新建一个目录“autorun.inf在可移动磁盘的根目录,可以防止早期未考虑这种情况存在的病毒创建autorun.inf,减少传播成功的概率。

2.autorun.inf下的非法文件名目录

有些病毒加入了容错处理代码,在生成autorun.inf之前先试图删除autorun.inf目录。在Windows NT Win32子系统下,诸如“filename.这样的目录名是允许存在的,但是为了保持和Dos/Win9x的8.3文件系统的兼容性(.后为空非法),直接调用标准Win32 API中的目录查询函数是无法查询这类目录中的内容的,会返回错误。但是,删除目录必须要逐级删除其下的整个树形结构,因此必须查询其下每个子目录的内容。因此,在“autorun.inf目录建立一个此类特殊目录“MDx:autorun.infyksoft..,可以防止autorun.inf目录轻易被删除。类似的还有利用Native API创建使用DOS保留名的目录(如con、lpt1、prn等)也能达到相似的目的。

3.NTFS权限控制

病毒制造者也是黑客,知道Windows的这几个可算是Bug的功能。他们可以做一个程序,扫描目录时发现某目录名最后一个字节为'.'则通过访问“dirfullname..、或者通过利用Windows NT的Native API中的文件系统函数直接插手,删除该特殊目录。

因此,基于更低层的文件系统权限控制的办法出现了。将U盘、移动硬盘格式化为NTFS文件系统,创建Autorun.inf目录,设置该目录对任何用户都没有任何权限,病毒不仅无法删除,甚至无法列出该目录内容。但是,该办法不适合于音乐播放器之类通常不支持NTFS的设备。

这三步可谓是一步比一步精彩。但是,最大的问题不在怎么防止生成这个autorun.inf上,而是系统本身、Explorer的脆弱性。病毒作者很快就会做出更强大的方案。这是我的预想。

1.结合ANI漏洞,在autorun.inf里将icon设成一个ANI漏洞的Exploit文件(经过我的实验,发现Windows有一种特性,就算把ani扩展名改为ico,还是可以解析出图标),这样只要一打开“我的电脑,未打补丁、没有杀毒软件的系统就会直接遭殃。这样的东西还可以放到网上的各种资源ISO中。

2.提高病毒的整体编程水平,综合以上各种反免疫方式,另外利用多数国内windows用户常以高权限登录系统的特点,自动将没有权限的Autorun.inf目录获得所有权、加读写删除权限,击破这最坚固的堡垒。

基本防护方法:

面对如此恐怖的东西,对付的办法已经不多了。但是它们其实是一切Windows安全问题的基本解决方案:

1.一定要将系统和安全软件保持在最新状态。即使是盗版用户,微软也不会不给重要级别的安全更新,也从来没有过在重要级别安全更新中加入反盗版程序的记录。

2.尽量以受限制的账户使用系统和上网,这样可以减少病毒进入系统的概率。Vista之所以加入UAC功能,正是因为它能够使用户在尽量方便的同时,享受到受限用户的安全。

3.某种程度上,可以说QQ、IE和某些装备能换真钱、什么都要真钱的网络游戏是导致大量病毒木马编写者出现的“万恶之源。通过IE漏洞,制作网页木马,安装盗号程序,盗取账号,获得人民币。这条黑色产业链中,IE其实是最容易剪断的一环。珍爱系统,系统一定要更新,要有能防止网页木马的杀毒软件,用IE不要乱上各种小型下载站、色情网站等高危站点,如果有可能,使用非IE引擎的浏览器。

4.恶意捆绑软件,现在越来越和病毒木马接近。部分恶意软件的FSD HOOK自我防御程序可能被病毒利用来保护自己(如SONY XCP事件),而一些恶意软件本身就是一个病毒木马的下载器。因此,不要让流氓接近你的机器。

网公网安备

网公网安备